Damit unternehmensrelevante Informationen bestmöglich geschützt sind, müssen die Verantwortlichen unter anderem auf die Systemhärtung aka System Hardening setzen. Was das genau ist, erläutern wir hier.

Was bedeutet “System Hardening” auf Deutsch?

Der englische IT-Begriff “System Hardening” oder einfach “Hardening” wird ins Deutsche mit “Systemhärtung”, “Härtung” oder “Härten” übersetzt. Im Englischen redet man auch von “Security Hardening”, “Hardening Security”, “Platform Hardening” oder “Security Configuration Management“.

Definition: Was ist Systemhärtung?

Als Systemhärtung oder Härtung bezeichnet man die sichere Konfiguration von IT-Systemen. Ziel ist es, durch verschiedene technische Maßnahmen Sicherheitslücken zu schließen und Angriffsflächen für Cyber-Angriffe zu reduzieren.

Systemhärtung bzw. das Härten von Systemen gilt somit per Definition als eine präventive IT-Security-Maßnahme. Sie dient dazu, sowohl einzelne Computer als auch große Systemlandschaften resilienter zu machen.

Sie haben Fragen zum Thema? Kontaktieren Sie uns!

Welche Arten von Systemhärtung gibt es?

In den letzten Jahren haben sich zahlreiche Spezialgebiete entwickelt. Zum Beispiel gibt es OS Hardening und Software Hardening, dediziertes Server Hardening, Linux-Härtung, Kernel Hardening, Browser Hardening, SAP-Systemhärtung, OT/IoT-Härtung sowie das spezielle Härten von Weltraumsystemen.

Was bringt Systemhärtung?

Da auf IT-Systemen unter anderem höchst sensible Informationen eines Unternehmens sowie personenbezogene Daten verarbeitet und gespeichert werden, müssen die verwendeten Systeme besonderen Schutzmaßnahmen unterzogen werden.

Eine sehr wirkungsvolle Maßnahme zur Absicherung stellt die Systemhärtung dar. Sie sichert das Betriebssystem ab, unabhängig davon, ob es sich um ein physisches, virtuelles oder Cloud-basiertes System handelt. Zudem werden Applikationen wie Office-Programme und Browser sicherer gemacht – beispielsweise gegen Datendiebstahl.

Durch eine nachhaltige Systemhärtung kann das Risiko eines erfolgreichen Cyber-Angriffs deutlich reduziert werden. Darüber hinaus können Sie Hardening-Audits zur Anomalieerkennung nutzen, das SOC-Team entlasten und auch Forensiker arbeiten dank Systemhärtung effizienter.

Unterm Strich schützen Sie mit einer Härtung wichtige Unternehmensdaten und -systeme! Kommt es hier zu Kompromittierungen, sind meist extrem hohe Schäden die Folge. Im schlimmsten Fall muss Ihr Unternehmen den Betrieb einstellen und Insolvenz anmelden.

Wie gut sind IT-Systeme “ab Werk” gehärtet?

Gängige Betriebssysteme wie Microsoft Windows oder Linux werden von ihren Herstellern auf die größtmögliche Kompatibilität und den breitesten Feature-Umfang konfiguriert. Die Systeme sind daher mit potentiell angreifbaren Komponenten ausgestattet.

Anders ausgedrückt: Standardmäßig werden bei Betriebssystemen keine restriktiven Sicherheitskonfigurationen angewendet. Gerade diese nicht konfigurierten oder oft nicht verwendeten Funktionalitäten nutzen Angreifer wie Hacker häufig als Angriffsvektor aus.

Beim Härtungsprozess auf Server- oder Client-Ebene werden derartige, vulnerable Funktionalitäten sowie deren exponierte Schnittstellen deaktiviert oder sogar deinstalliert.

Welche Bedrohungen bestehen ohne Systemhärtung?

Die wesentlichen Bedrohungen bei nicht gehärteten Betriebssystemen und Anwendungen sind unter anderem:

-

- Identitätsdiebstahl bei Angriffen auf die zentrale Identitäts-Management-Struktur

- Daten-Manipulation von personenbezogenen Daten und sensiblen Unternehmensdaten

- Datenabfluss wie das Kopieren gesamter Datenbanken

- Manipulation von Anwendungen oder damit verbundener Systeme

- Sabotage oder Spionage bei Betriebs- und Produktionsabläufen

- Einschleusen und Verbreitung von Malware

- “Datenkraken” sammeln detaillierte Nutzerdaten, um Werbeprofile zu erstellen.

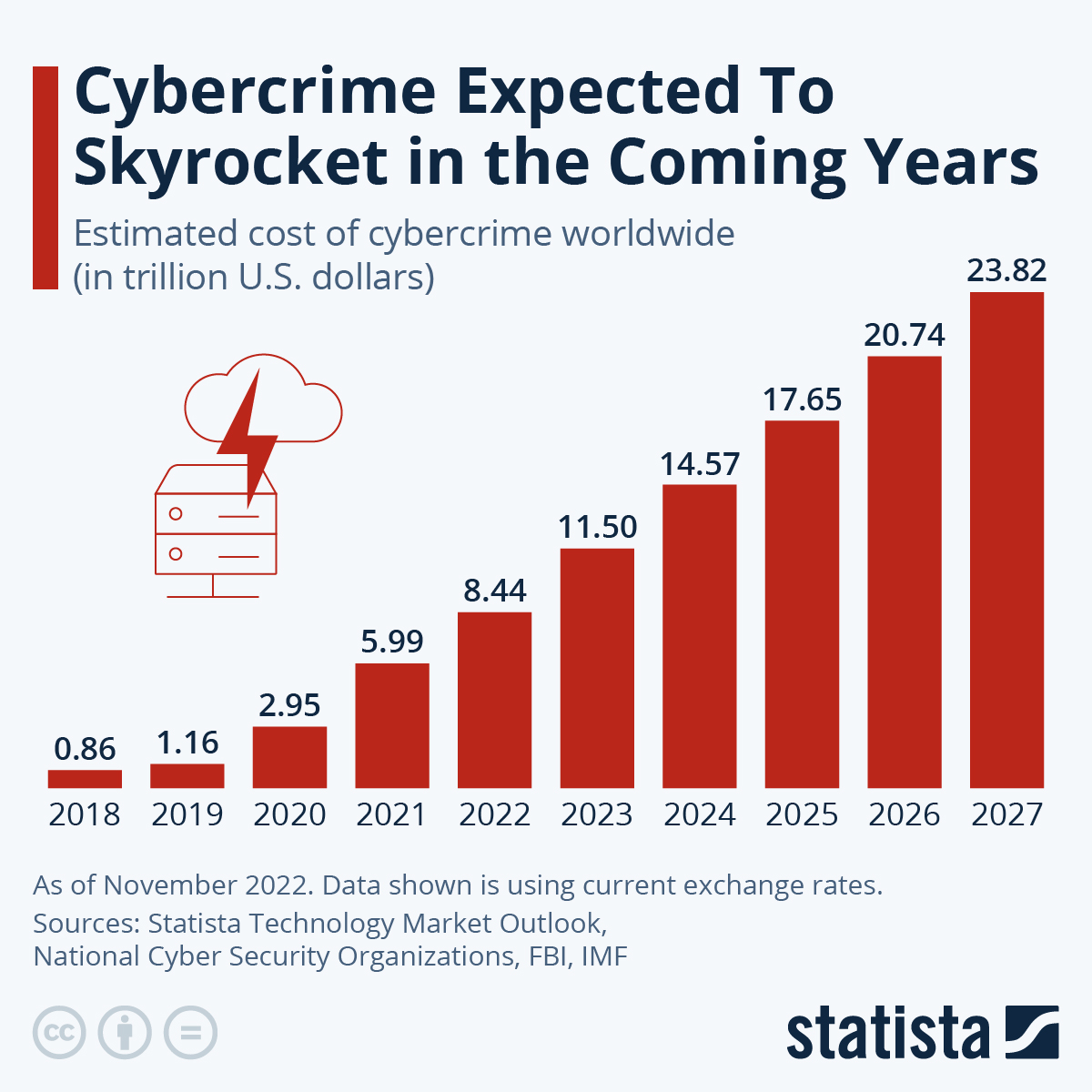

- Immense Kosten, um die Folgen der Cyber-Angriffe zu beseitigen

Wie verschiedene Zahlen zeigen, ist ein Großteil aller Unternehmen von Hacker-Angriffen, Datendiebstahl und Spionage betroffen. Deswegen sind die Informationssicherheit und die Härtung von Systemen extrem wichtig!

Welche Unternehmen müssen sich mit Systemhärtung beschäftigen?

Alle! Gleichgültig, ob Solo-Unternehmer, Startup, mittelständisches Unternehmen oder Konzern: Überall sollten die IT-Systeme bestmöglich gehärtet sein. Denn bei jeder Unternehmensgröße haben Schwachstellen unter Umständen schwerwiegende Folgen.

Wie besonders Einzelunternehmer und Startups eine Härtung ihrer Betriebssysteme und Anwendungen schrittweise angehen können, erfahren Sie in dieser Folge des StartUpWissen Podcast:

Dass die Größe eines Unternehmens kaum eine Rolle bei der Absicherung von IT-Infrastrukturen spielt, zeigen auch diverse neue IT-Gesetze, -Regularien und -Normen. Zum Beispiel wurde das Härten von Systemen in die ISO27001:2022, in VDA ISA/TISAX und in SEWD/IT SKIII als grundlegende Maßnahme aufgenommen. Und auch die NSA und die CISA raten zur Systemhärtung.

Sind Sie noch nicht überzeugt? Dann haben wir noch ein Argument: Wenn Sie eine Cyber-Versicherung abschließen wollen, müssen Sie belegen, dass Sie Ihre Systemlandschaft richtig absichern. Eine Cyber-Versicherung ohne den Nachweis einer Härtung zu bekommen, wird von Tag zu Tag schwieriger – oder immens teuer.

Extrem wichtig: Härtung im KRITIS-Bereich!

Die sogenannten Cyber-Kriminellen machen vor nichts und niemandem Halt – schon gar nicht vor wichtigen Sektoren und Kritischen Infrastrukturen (KRITIS). Diese sind sogar besonders gefährdet!.

Deshalb müssen KRITIS-Betreiber und ähnliche Organisationen ihre Systeme bestmöglich und nach den höchsten Standards absichern. Wie das realisiert werden kann, erklärt Ihnen der folgende Webinar-Mitschnitt. In diesem wird erklärt, wie Energieversorger ihre IT-Systeme härten sollten.

Leseempfehlung: Erfahren Sie in unseren Success Stories, wie wir die kritischen IT-Systeme von Stadtwerke am See und die Service-Infrastrukturen von Hubtex gehärtet haben.

Härtung von Systemen: Wichtige, grundlegende Maßnahmen

Systemhärtung ist ein technischer Baustein, um mögliche Schwachstellen (“Vulnerabilities”) von IT-Systemen und IT-Infrastrukturen zu verringern. Die kostenlose Handreichung zum Stand der Technik von TeleTrust empfiehlt in Kapitel 3.2.21 unter anderem folgende Maßnahmen:

-

- Regelmäßige Überprüfung der Notwendigkeit von aktivierten Diensten

- Laufende Dienste nur mit minimalen Rechten betreiben

- Wenn möglich: Betrieb der laufenden Dienste in einer isolierten Umgebung

- Minimale Rechtevergabe für Wartungsschnittstellen und -zugänge

- Eingeschränkter Zugriff auf die Konfigurationsdateien des Betriebssystems

- Änderung aller vorhandenen Standard-Kennwörter durch Passwörter entsprechend einer unternehmensinternen Kennwort-Richtlinie

- Deaktivierung von:

- Fehler- oder Debug-Meldungen für Endbenutzer

- unsicheren, veralteten und/oder nicht benötigten Schnittstellen

- nicht benötigten Autostart-Mechanismen

- unnötigen Betriebssystem-Komponenten inkl. Hintergrund-Diensten

-

- Aktivierung:

- eines Bildschirmschoners mit Kennwort-Schutz

- starker Benutzerkontensteuerung (User Account Control)

- des Antiviren-Programms beim Bootvorgang

- der Protokollierung

- der CPU-Sicherheitsfunktionen

- des BIOS-Zugriffspasswortes

- einer festgelegten Boot-Reihenfolge

- Aktivierung:

Leseempfehlung: Weitere Ratschläge erhalten Sie in diesen Beiträgen:

-

Server härten: Was ist zu beachten?

TeleTrust meint hierzu: “Ein großer Teil der oben aufgeführten Härtungsmaßnahmen ist durch technische Einstellungen machbar. Diese Einstellungen lassen sich über ein Härtungspaket (zum Beispiel mittels Skripten) automatisiert auf alle Server-Systeme des Unternehmens verteilen.”

Zudem gilt: Neue Server-Systeme sollten direkt nach Abschluss der Installation mit der entsprechenden standardisierten Konfiguration versorgt und Ausnahmen von der Härtung zentral verwaltet werden.

Leseempfehlung: Unser Ratgeber”Windows Server härten: Hintergründe, Maßnahmen und Tipps” liefert Ihnen weitere Informationen.

Sie haben Fragen zum Thema? Kontaktieren Sie uns!

Was ist beim Härten von Linux zu bedenken?

Linux bzw. die zahlreichen Derivate unterscheiden sich teilweise eklatant von einem Windows-System. Deshalb sind viele der hier genannten Tipps zur Systemhärtung nur bedingt anwendbar.

Trotzdem ist auch bei einem Linux-System die Härtung extrem wichtig, besonders im Business-Umfeld!

Leseempfehlung: Nützliche Ratschläge gibt es in unserem Ratgeber “Linux härten: Systemhärtung für Ubuntu, Debian, Fedora & Co.“

Beispiele: Wie gut wirkt System Hardening wirklich?

Dieser Frage sind wir schon mehrfach nachgegangen. So testeten wir unter anderem – wie es im Beitrag “Was bringt Systemhärtung im Einsatz?” nachzulesen ist – zwei fast identische Windows-10-Computer. Es bestand nur ein Unterschied: ein System war gehärtet, das andere nicht.

Mehrere Überprüfungen, unter anderem mit dem HOLM Security Scanner, zeigten ein deutliches Bild. Das gehärtete Windows 10 hatte deutlich weniger Schwachstellen als ein “normales” System.

Doch bei der Systemhärtung geht es nicht nur um die sichere Konfiguration eines kompletten Betriebssystems. Auch die Einschränkung einzelner Dienste kann schon zu mehr Datenschutz und Privatsphäre beitragen.

Beispielsweise fanden wir in einem Test heraus, dass ein gewöhnliches Windows 10 zahlreiche Telemetrie-Daten an Microsoft überträgt. Mit einem gehärteten System wird dieser “Funkverkehr” eingestellt. In Folge landen keine Telemetrie-Daten mehr bei Microsoft und seinen Partnerfirmen. Das heißt, Sie können durch ein OS Hardening die “Windows Spyware” stoppen.

Auch die Gefahr, die von Programmen wie Mimikatz oder DefenderSwitch bzw. DefenderStop ausgeht, lässt sich mit dem Härten deutlich verringern. Mehr dazu erfahren Sie in diesen Beiträgen:

-

Gibt es eine 100%-ige Systemhärtung?

In der Theorie schon, doch in der Praxis macht das keinen Sinn. Wenn Sie Ihre Betriebssysteme und Applikationen derart strikt konfigurieren, dass sie als 100% gehärtet gelten, können Sie sie nur stark eingeschränkt oder gar nicht mehr nutzen.

Deshalb müssen Sie einen Kompromiss aus Sicherheit und Nutzbarkeit finden. Wie gut Ihnen dieser Kompromiss gelungen ist, finden Sie durch einen Check mit dem AuditTAP heraus.

Der Risk Score des AuditTAP-Berichts zeigt Ihnen, wie gut Sie Ihr überprüftes System gehärtet haben. Das kann so aussehen:

Wie gut sind Ihre Systeme gehärtet?

Finden Sie es heraus – mit dem AuditTAP! Das kostenlose Tool dokumentiert automatisch die Konfiguration Ihrer Systeme und gleicht sie mit den aktuellen BSI-Empfehlungen, den CIS Benchmarks und weiteren erprobten Standards ab.

Wie man das AudiTAP installiert und damit schnell einen Report erstellt, sehen Sie im folgenden Video. Der Clip zeigt, wie Sie beispielsweise überprüfen können, in wie weit Ihre Härtung den BSI SiSyPHuS-Vorgaben entspricht.

Lässt sich Systemhärtung automatisieren?

Das Härten von IT-Systemen ist sehr kompliziert und bei großen Unternehmen auch sehr komplex. Im Normalfall müssen die Verantwortlichen manuell Tausende Einstellungen vornehmen. Die Maßnahmen binden also viele Ressourcen (Manpower, Zeit, Budget), die an anderer Stelle benötigt werden.

Und: Versucht man, die IT-Infrastrukturen über GPO bzw. Gruppenrichtlinien abzusichern, erhalten Sie recht starre und unzufriedenstellende Ergebnisse.

Trotzdem darf die Härtung von IT-Systemen auf keinen Fall vernachlässigt werden! Ansonsten steigt die Wahrscheinlichkeit, dass “Cyber-Gangster” mit ihren “Cyber-Attacken” Erfolg haben.

Wie kann eine IT-Abteilung ihren Zeitaufwand für das System Hardening reduzieren? Über Automatisierung! Selbst erstellte Hardening-Skripte sorgen dafür, dass viele Abläufe der Systemhärtung eigenständig ablaufen.

Auch das in den meisten Compliance-Frameworks geforderte Monitoring von Einstellungen als auch die prozessuale Integration (Incident Management, Provisionierungs-/Deprovisionierungsprozesse etc.) lassen nur eine Schlussfolgerung zu: Automatisierung von Systemhärtung ist alternativlos.

Doch das Entwickeln und Anpassen von Automatisierungs-Skripten erfordert ebenfalls Zeit. Um diesen Aufwand zu reduzieren, entstand die #NoCodeHardening-Initiative. Der Zusammenschluss von mehreren IT-Unternehmen, zu der auch die FB Pro GmbH gehört, bringt die Härtungs-Automatisierung durch leistungsstarke Hardening-Tools für Unternehmen voran. Dafür wurde unter anderem eine umfassende Softwarelösung entwickelt: die Enforce Suite.

Zur Enforce Suite-Produktseite

Enforce Suite: Die etablierte Hardening Software

Verantwortliche für die Informationssicherheit müssen diverse Maßnahmen im Blick haben und umsetzen. Damit die Serverhärtung und die Härtung einzelner Applikationen standardisiert auch bei großen Systemlandschaften noch leistbar sind, stellt die FB Pro GmbH die Enforce Suite zur Verfügung. Diese besteht aus dem Enforce TAP und dem Enforce Administrator.

Enforce Administrator: Mehr Informationen

Mit der Enforce Suite können Härtungskonfiguration auf dem Stand der Technik erstellt, auf IT-Systemen ausgebracht und auch während des Lebenszyklus eines IT-Systems zentral und transparent verwaltet sowie nachvollziehbar dokumentiert werden.

Wichtige Informationsquellen für die System- und Serverhärtung

Alle, die mit System Hardening zu tun haben, müssen stets up-to-date sein, um die aktuellen Härtungsstandards umsetzen zu können. Dazu können Sie diese Informationsquellen nutzen:

-

- Die bereits erwähnte Handreichungen und Informationen von TeleTrust

- Die Publikationen des Center for Internet Security (CIS), wozu die CIS Benchmarks gehören

- Die Industriestandards zur Systemhärtung der DISA STIGS

- Das IT-Grundschutz-Kompendium inkl. Empfehlungen zur Systemhärtung des BSI (Bundesamt für Sicherheit in der Informationssicherheit)

- Dedizierte Publikationen, zum Beispiel die Härtungsempfehlungen für Windows 10 und Windows Server von Microsoft

- Die Guidelines der Deutschen Telekom im Rahmen des sog. “Privacy and Security Assessment Verfahren“

Zusammenfassung: Das sind die Vorteile und Nachteile von Systemhärtung

Auf der positiven Seite erhöht die Systemhärtung die allgemeine Sicherheit des Systems und macht es widerstandsfähiger gegen unbefugten Zugriff und potenzielle Cyber-Bedrohungen. Die Umsetzung von Härtungsmaßnahmen kann jedoch komplex sein und erfordert spezielle Kenntnisse. Außerdem muss die Systemhärtung laufend überprüft und aktualisiert werden, um sie an die sich entwickelnden Bedrohungen anzupassen.

Benötigen Sie Unterstützung bei der Härtung von Systemen?

Unsere Experten stehen Ihnen gerne beratend und unterstützend zur Seite, um Ihre IT-Systeme nach den aktuellsten Standards und Vorgaben zu auditieren und zu härten.

Bilder: Adobe Firefly, BSI, Statista, FB Pro